Comment les espions de la CIA ont-ils eu accès à la base de données biométrique Aadhaar ?

Πώς έχουν πρόσβαση οι πράκτορες της CIA

Πώς έχουν πρόσβαση οι πράκτορες της CIA στη βάση δεδομένων Aadhar σε πραγματικό χρόνο;

Ορισμένες επιθέσεις στον κυβερνοχώρο της CIA έχουν σχεδιαστεί για στενή παρακολούθηση. Αυτός ο τρόπος λειτουργίας σάς επιτρέπει να εισάγετε ένα δίκτυο υψηλής ασφάλειας αποσυνδεδεμένο από το Διαδίκτυο, όπως βάσεις δεδομένων αστυνομίας. Σε αυτό το σενάριο, ο αξιωματικός ή πράκτορας της CIA ή ο αξιωματικός μιας σχετικής υπηρεσίας πληροφοριών, διενεργεί παραγγελία, διεισδύει φυσικά στον καθορισμένο χώρο εργασίας. Για πρώτη φορά στον εισβολέα θα εφοδιαζόταν με ένα κλειδί USB που περιέχει κακόβουλο λογισμικό που αναπτύχθηκε για τη CIA, το οποίο θα εισαχθεί στον υπολογιστή-στόχο.

par Shelley Kasli

La Cour suprême indienne vient de reconnaître le droit à la vie privée comme un droit constitutionnel. Cette dernière devra bientôt se prononcer quant à la légalité de la généralisation de l’installation de dispositifs d’identification biométriques. Le même jour, Wikileaks avait mis en ligne des documents relatifs aux outils déployés par la CIA dans ce but. En se servant des données déjà disponibles, les États-Unis ont illégalement récupéré les données biométriques de près d’un milliard d’Indiens. Ce que l’on qualifiait autrefois de pure fiction est maintenant devenu une réalité : nous serons bientôt tous instantanément identifiables par la CIA.

RÉSEAU VOLTAIRE | BANGALORE (INDE) | 30 AOÛT 2017

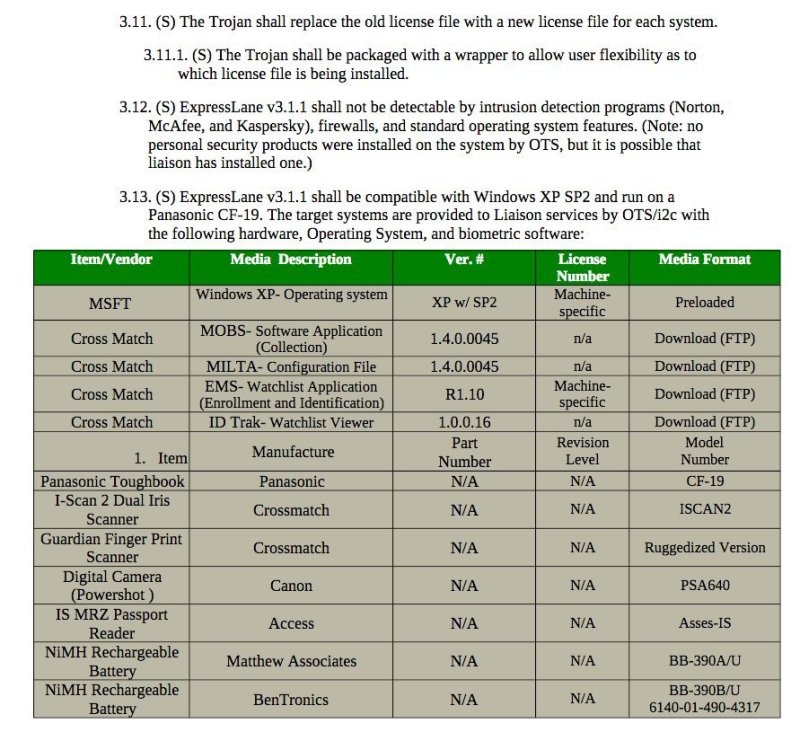

Aujourd’hui, Wikileaks a publié des documents secrets émanant du projet « ExpressLane » de la CIA [1]. Ces documents décrivent une des cyberattaques menées par l’Agence à l’encontre des services de liaison, comprenant parmi beaucoup d’autres l’Agence de Sécurité nationale (NSA), le ministère de la Sécurité intérieure (DHS), ainsi que le Bureau fédéral d’investigation (FBI).

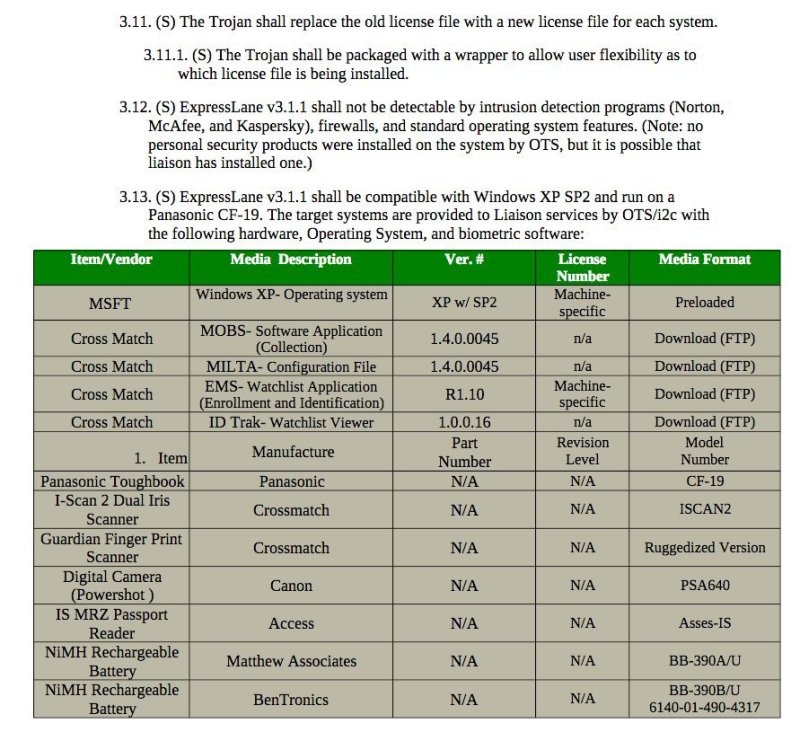

Le BST (Bureau des services techniques), une filiale de la CIA [2], dispose d’un système de collecte de données biométriques qui est fourni aux services de liaison du monde entier, en contrepartie, ces derniers doivent leur fournir toutes les données biométriques récupérées grâces à ce système. Cependant, aux yeux de la CIA, ce « partage volontaire » ne fonctionne pas ou ne suffit pas, car « ExpressLane » est un outil de récupération de données secret utilisé par la CIA destiné à la fuite de données en provenance de tels systèmes fournis aux services de liaison.

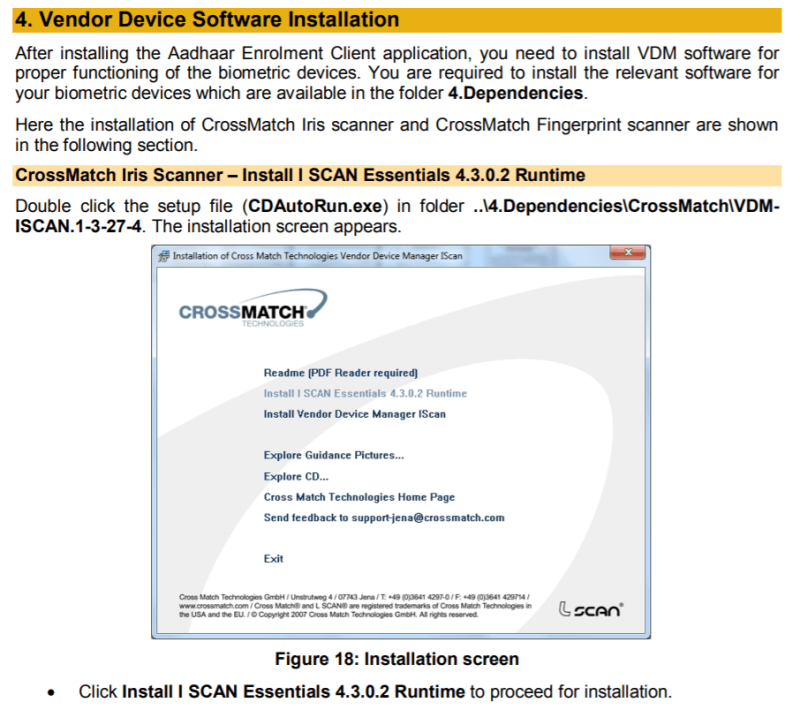

En visite sur les sites de liaison, les agents du BST installent et utilisent ExpressLane sous le prétexte de mettre à jour les logiciels biométriques. Les officiers de liaison qui supervisent cette procédure ne se doutent de rien, le système permettant la fuite de données ayant l’apparence d’un banal écran de présentation Windows.

Les principaux éléments du système BST proviennent de produits fournis par Cross Match, une entreprise états-unienne spécialisée dans la conception de logiciels biométriques destinés aux autorités ainsi qu’au secteur du Renseignement [3]. La société avait fait les gros titres en 2011 quand on disait que l’armée US s’était servie d’un produit de Cross Match pour identifier Oussama Ben Laden lors de l’opération qui avait conduit à ce qui a été présenté comme son assassinat au Pakistan [4].

La société Cross Match homologuée par l’UIDAI

L’entreprise Cross Match était un des principaux fournisseurs de matériel biométrique homologué par l’UIDAI pour le programme Aadhaar 206/5000 [5]. En 2011, le gouvernement indien avait décerné le certificat d’agrément à l’entreprise. Cette dernière le reçût le 7 octobre 2011 pour son appareil « Guardian », destiné à la collecte des empreintes digitales [6], ainsi que pour son appareil « I SCAN », un outil de scan des deux iris [7]. Ces deux dispositifs utilisent la fonction « déclenchement automatique » brevetée par Cross Match, permettant ainsi la prise d’images haute définition avec un minimum d’interaction humaine.

Le certificat d’agrément a été obtenu suite à la validation de tous les tests nécessaires destinés à prouver la compatibilité des produits avec les exigences de qualité de l’UIDAI. L’organisme d’agrément est composé du pôle Standardisation du contrôle et homologation de qualité (SCHQ), de la direction du département des Technologies de l’information du gouvernement indien, ainsi que de l’UIDAI. Les tests du SCHQ étaient élaborés d’après les critères suivants : physique & dimensionnel, qualité d’image, environnemental (durabilité/climatique), sûreté, EMI/EMC, sécurité, fonctionnalité, interopérabilité, facilité d’utilisation et ergonomie.

La plupart des entreprises d’enregistrement agrées par l’UIDAI font usage d’appareils Cross Match partout en Inde. Cross Match était également la première entreprise à se voir octroyer l’agrément provisoire dans le cadre du programme UID en septembre 2010. Une vidéo présentant les appareils « Guardian » et « I SCAN » de Cross Match a été retirée du site officiel de l’UIDAI.

L’entreprise Francisco Partners

En 2012, Francisco Partners a fait l’acquisition de Cross Match Technologies [8]. La société compte plus de 5 000 clients à travers le monde et a fabriqué plus de 250 000 produits utilisés dans plus de 80 pays. Font partie des clients de Cross Match : le ministère de la Défense des États-Unis, le ministère de la Sécurité de la patrie, le Département d’État, ainsi que différents gouvernements fédérés et des autorités locales ; tout comme de nombreux gouvernements étrangers ainsi que les forces de l’ordre. Cross Match apporte également des solutions en biométrie pour des clients en quête de mobilité, pour protéger une infrastructure essentielle, des services financiers, ainsi que dans les secteurs de l’éducation et de la santé.

Dans le portefeuille de sociétés de l’entreprise Francisco Partners figure une entreprise israélienne de vente de cyber armes appelée NSO Group [9]. Le programme malveillant dénommé « Pegasus iOS » développé par la société était lié à des attaques sur les iphones d’un éminent militant des Émirats Arabes Unis d’une part et d’un journaliste mexicain d’autre part [10].

Des chercheurs du « Citizen lab » de l’université de Toronto ainsi que d’autres de l’entreprise de sécurité itinérante Lookout ont soulevé des questions quant à l’éthique de NSO Group, un fournisseur gouvernemental de logiciels espions, fondé par un étudiant issu des meilleures agences de Renseignement israéliennes [11]. Francisco Partners a investi dans la société à hauteur de 120 millions de dollars en 2014. Citizen lab a révélé que le logiciel malveillant Pegasus de chez NSO visait les iphones d’un journaliste mexicain ainsi que d’un militant des Émirats Arabes Unis. Le même jour, le magazine Forbes révéla que Francisco Partners avait allongé sa liste d’investissements, comprenant en plus une entreprise de surveillance, elle aussi financée par Israël, qui vend du matériel controversé destiné au piratage d’éléments du réseau mondial des télécommunications, que l’on appelle SS7 [12]. Une source proche du contrat révéla à Forbes, qu’il en coûta à la société d’investissement privé 130 millions de dollars.

Gouvernements espions, militants et journalistes

Francisco Partners a également mené les opérations d’espionnage de Turquie en vendant son Deep Packet Inspection à des fins de surveillance [13]. Le Deep Packet Inspection rend la surveillance possible dès le départ. Sa fonction première est d’ouvrir des « paquets » de données circulant sur le réseau et de les inspecter afin de vérifier s’ils doivent circuler. Le DPI a déjà fait la « une » des journaux à cause de cas où son utilisation s’est avérée controversée. La Chine par exemple se plaît à exploiter le DPI à des fins de censure et de surveillance de masse. La société Blue Coat Systems basée en Californie à Sunnyvale, pour laquelle Francisco Partners était un investisseur important, a vu sa technologie DPI filtrer Internet en Syrie en 2011, dès le commencement de la guerre civile. Les militants des droits de l’homme observaient inquiets, mais l’entreprise Blue Coat répondit plus tard que c’était la faute des revendeurs et qu’elle n’avait pas donné son accord pour que cette technologie arrive dans le pays. Plus tard, un revendeur s’est même vu infliger une amende record d’un montant de 2,8 millions de dollars par le Bureau de l’Industrie et de la sécurité (BIS) [14]. Francisco Partners détient également des participations chez Barracuda Networks ainsi que Dell Software, qui toutes deux livrent des produits DPI.

Le pionnier d’Aadhaar dans le secteur de la biométrie

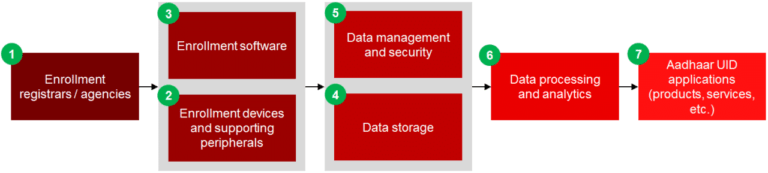

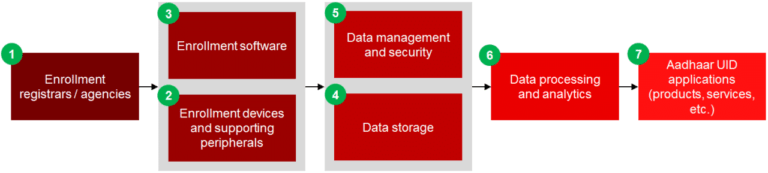

L’essence même du programme Aadhaar est de se baser sur des données biométriques et démographiques propres à chaque citoyen. Ces données ne peuvent être récupérées que grâce à la mobilisation d’appareils biométriques ainsi que par des logiciels compatibles : les 2e et 3e étapes de la chaîne de valeur d’Aadhaar [15].

Le partenaire indien de la société Cross Match dans le cadre du programme UID est la compagnie Smart Identity Devices (Smart ID) [16]. La société Smart Identity Devices ou Smart ID fut une entreprise pionnière dans le domaine de la biométrie ainsi que l’entreprise leader lors du développement du programme Aadhaar. Smart ID fournit en technologie biométrique, cartes à puces ainsi qu’en produits et services liés à la technologie de la communication et de l’information, de nombreux secteurs d’activité comme les services financiers, le gouvernement et les services de sécurité informatique. Smart ID est basée à Noida en Inde, elle a débuté les opérations commerciales en 2008 et est dirigée par Sanjeev Mathur. Les appareils conçus par la société sont utilisés par les entreprises d’enregistrement à travers toute l’Inde dans le cadre du programme Aadhaar.

Les produits et services développés par Smart ID vont des dispositifs biométriques aux applications mobiles, en passant par des services tels que la formation à l’utilisation du programme Aadhaar, la gestion de projet, l’hébergement informatique ainsi que la gestion de la correspondance commerciale. À partir de 2014, Smart ID était capable de réaliser des activités d’enregistrement à travers l’Inde comme, au Jharkhand, au Tamil Nadu, en Odisha, en Uttar Pradesh, au Bengale-Occidental ainsi qu’au Madhya Pradesh. L’entreprise Smart ID a déjà permis l’enregistrement de plus de 1,2 millions de citoyens dans le programme Aadhaar par le biais de ses agences. En juillet 2011, l’UIDAI a reconnu Smart ID comme étant une des trois meilleures agences en la matière pour avoir permis l’enregistrement de plus de 25 millions de citoyens sur une très courte période.

Le scanner à empreintes digitales « Patrol ID » de chez Smart ID coûtait environ 2 300 dollars en 2014. Et ces équipements ont été mis en place à travers tout le pays. Il serait intéressant de savoir combien cette société-écran de la CIA a pu toucher de la part du gouvernement indien pour ce faire. Disons que l’UIDAI ait installé 10 000 appareils de la CIA piégés à travers le pays (ce qui est une estimation très prudente), cela représenterait la somme astronomique de 1 473 554 800 roupies.

Comment les agents de la CIA ont-ils accès à la base de données Aadhar en temps-réel ?

Un certain nombre de cyber attaques de la CIA sont conçues pour la surveillance rapprochée. Ce mode opératoire permet de pénétrer un réseau de haute sécurité déconnecté d’internet, comme les bases de données de la police. Dans ce cas de figure, l’officier ou agent de la CIA ou l’officier d’un service de Renseignement connexe, agissant sur ordre, infiltre physiquement le lieu de travail désigné. Il aura au préalable été fourni au hacker une clé USB contenant un logiciel malveillant développé pour la CIA dans ce but, laquelle sera introduite dans l’ordinateur cible. C’est alors que le hacker infecte les données et extrait ces dernières vers le support amovible. Par exemple, Fine Dining, le système d’attaque mis au point par la CIA fournit 24 applications leurres que les espions de la CIA peuvent utiliser [17]. Pour les non-initiés, l’espion semble lancer un programme de visionnage de vidéos (ex : VLC), ou de diapositives (Prezi), ou bien jouer à un jeu vidéo (Breakout 2, 2048) ou encore même lancer un faux scan antivirus (Kaspersky, McAfee, Sophos). Cependant, pendant que l’application leurre est visible à l’écran, le programme s’exécutant en toile de fond est systématiquement attaqué et infecté.

Le système Fine Dining est assorti d’un questionnaire normalisé c’est à dire un menu que les agents de la CIA complètent. Le questionnaire est utilisé par la Direction du Soutien des opérations (DSO) de l’agence pour transformer les demandes des agents en exigences techniques afin de rendre possibles des attaques pirates (généralement « l’exfiltration » de données en provenance de systèmes informatiques) dans le cadre d’opérations spéciales [18]. Le questionnaire permet à la DSO de savoir comment adapter des outils existants à l’opération, et le faire savoir à l’équipe en charge de paramétrer les logiciels espions de la CIA. La DSO fait ainsi office d’intermédiaire entre le personnel opérationnel de la CIA et le personnel technique.

Parmi l’ensemble des cibles potentielles figurent les « actifs », les « actifs de liaison », les « administrateurs système », les « renseignements secrets », les « organismes de Renseignement étranger », les « entités gouvernementales étrangères ». On peut remarquer qu’à aucun moment il n’est fait mention d’extrémistes ou de criminels transnationaux. Il est également demandé à « l’agent » de préciser l’environnement de la cible comme le type d’ordinateur, le système d’exploitation utilisé, la connectivité internet et les logiciels antivirus installés, tout comme une liste du type de fichiers à extraire comme : des documents Office, des fichiers son, vidéo, des images ou bien des types de fichiers spécifiques. Le « menu » demande aussi des informations du type : l’accès régulier à la cible est-il possible ? Pendant combien de temps peut-on ne pas avoir accès à l’ordinateur ? Cette information est utilisée par le logiciel de la CIA dénommé « JQJIMPROVISE » afin de permettre la configuration d’un kit de logiciels espions pour répondre aux besoins spécifiques d’une opération.

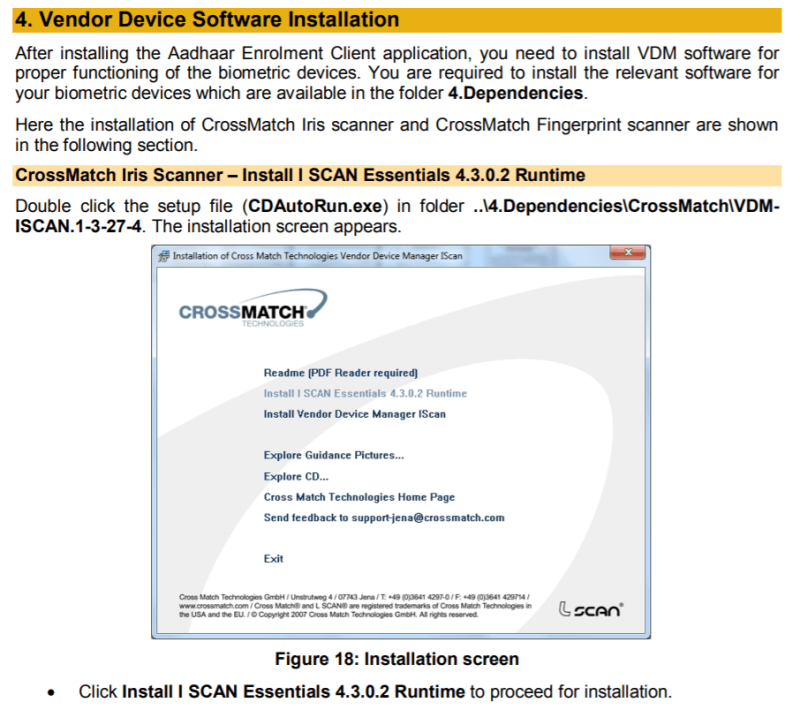

Au bas de la page, vous trouverez le manuel de formation officiel, qui en vous guidant pas à pas, vous permettra de réaliser l’installation et la configuration de Cross Match pour l’enregistrement dans Aadhaar. Ce manuel décrit également la marche à suivre pour importer des données de référence après les avoir téléchargées du portail administrateur de l’UIDAI.

Il est surprenant de constater que les mots Aadhaar et Al-Qaïda ont la même signification et veulent dire : base de données ; Manu Joseph l’a souligné dans un article paru dans Live mint [19]. On pourrait également ajouter que Aadhaar et Al-Qaïda sont tous deux les fils illégitimes de la même mère !

Shelley Kasli

Traduction

Jean-Charles Colin

Source

Great Game India (Inde)

Πώς έχουν πρόσβαση οι πράκτορες της CIA στη βάση δεδομένων Aadhar σε πραγματικό χρόνο;

Ορισμένες επιθέσεις στον κυβερνοχώρο της CIA έχουν σχεδιαστεί για στενή παρακολούθηση. Αυτός ο τρόπος λειτουργίας σάς επιτρέπει να εισάγετε ένα δίκτυο υψηλής ασφάλειας αποσυνδεδεμένο από το Διαδίκτυο, όπως βάσεις δεδομένων αστυνομίας. Σε αυτό το σενάριο, ο αξιωματικός ή πράκτορας της CIA ή ο αξιωματικός μιας σχετικής υπηρεσίας πληροφοριών, διενεργεί παραγγελία, διεισδύει φυσικά στον καθορισμένο χώρο εργασίας. Για πρώτη φορά στον εισβολέα θα εφοδιαζόταν με ένα κλειδί USB που περιέχει κακόβουλο λογισμικό που αναπτύχθηκε για τη CIA, το οποίο θα εισαχθεί στον υπολογιστή-στόχο.

Αυτό συμβαίνει όταν ο εισβολέας μολύνει τα δεδομένα και τα εξάγει σε αφαιρούμενα μέσα. Για παράδειγμα, Fine Dining, το σύστημα επίθεσης που αναπτύχθηκε από τη CIA παρέχει 24 εφαρμογές δόλωμα που μπορούν να χρησιμοποιήσουν οι κατάσκοποι της CIA [ 17].

Για τους άγνωστους, ο κατάσκοπος φαίνεται να ξεκινά ένα πρόγραμμα προβολής βίντεο (π.χ. VLC), ή διαφάνειες (Prezi), ή να παίζει ένα βιντεοπαιχνίδι (Breakout 2, 2048) ή ακόμη και να ξεκινά μια ψεύτικη σάρωση. antivirus (Kaspersky, McAfee, Sophos). Ωστόσο, ενώ η εφαρμογή δόλωμα είναι ορατή στην οθόνη, το πρόγραμμα που εκτελείται στο παρασκήνιο δέχεται επίθεση και μολύνσεις συστηματικά.

Το σύστημα Fine Dining συνοδεύεται από ένα τυποποιημένο ερωτηματολόγιο, δηλαδή ένα μενού που συμπληρώνουν οι πράκτορες της CIA. Το ερωτηματολόγιο χρησιμοποιείται από τη Διεύθυνση Υποστήριξης Επιχειρήσεων (DSO) του οργανισμού για τη μετατροπή αιτημάτων αντιπροσώπων σε τεχνικές απαιτήσεις, προκειμένου να πραγματοποιηθούν πιθανές επιθέσεις χάκερ (γενικά "απομάκρυνση" δεδομένων από συστήματα υπολογιστών) σε το ειδικό πλαίσιο λειτουργίας [ 18 ].

Το σύστημα Fine Dining συνοδεύεται από ένα τυποποιημένο ερωτηματολόγιο, δηλαδή ένα μενού που συμπληρώνουν οι πράκτορες της CIA. Το ερωτηματολόγιο χρησιμοποιείται από τη Διεύθυνση Υποστήριξης Επιχειρήσεων (DSO) του οργανισμού για τη μετατροπή αιτημάτων αντιπροσώπων σε τεχνικές απαιτήσεις, προκειμένου να πραγματοποιηθούν πιθανές επιθέσεις χάκερ (γενικά "απομάκρυνση" δεδομένων από συστήματα υπολογιστών) σε το ειδικό πλαίσιο λειτουργίας [ 18 ].

Το ερωτηματολόγιο επιτρέπει στο DSO να γνωρίζει πώς να προσαρμόζει τα υπάρχοντα εργαλεία στη λειτουργία και να ενημερώνει την ομάδα που είναι υπεύθυνη για τη δημιουργία του spyware της CIA. Το DSO ενεργεί ως διαμεσολαβητής μεταξύ του επιχειρησιακού προσωπικού της CIA και του τεχνικού προσωπικού.

Μεταξύ των πιθανών στόχων είναι τα «περιουσιακά στοιχεία», τα «περιουσιακά στοιχεία συνδέσμων», «διαχειριστές συστημάτων», «μυστικές πληροφορίες», «ξένοι οργανισμοί πληροφοριών», «οντότητες ξένων κυβερνήσεων».

Μεταξύ των πιθανών στόχων είναι τα «περιουσιακά στοιχεία», τα «περιουσιακά στοιχεία συνδέσμων», «διαχειριστές συστημάτων», «μυστικές πληροφορίες», «ξένοι οργανισμοί πληροφοριών», «οντότητες ξένων κυβερνήσεων».

Μπορεί να σημειωθεί ότι σε καμία περίπτωση δεν γίνεται αναφορά σε εξτρεμιστές ή διακρατικούς εγκληματίες.

Ζητείται επίσης από τον "πράκτορα" να προσδιορίσει το περιβάλλον προορισμού, όπως τον τύπο του υπολογιστή, το λειτουργικό σύστημα που χρησιμοποιείται, τη σύνδεση στο Διαδίκτυο και το λογισμικό προστασίας από ιούς, καθώς και μια λίστα με τον τύπο των αρχείων που θα χρησιμοποιηθούν. εξαγωγή ως: έγγραφα του Office, αρχεία ήχου, αρχεία βίντεο, εικόνες ή συγκεκριμένοι τύποι αρχείων.

Το "μενού" ζητά επίσης πληροφορίες όπως: είναι δυνατή η τακτική πρόσβαση στον στόχο; Πόσο καιρό δεν έχετε πρόσβαση στον υπολογιστή; Αυτές οι πληροφορίες χρησιμοποιούνται από το λογισμικό της CIA που ονομάζεται "JQJIMPROVISE" για να επιτρέψει τη διαμόρφωση ενός κιτ spyware για να καλύψει τις συγκεκριμένες ανάγκες μιας λειτουργίας.

Στο κάτω μέρος της σελίδας θα βρείτε το επίσημο εγχειρίδιο εκπαίδευσης, το οποίο θα σας καθοδηγήσει βήμα-βήμα στην εγκατάσταση και τη διαμόρφωση του Cross Match για εγγραφή στο Aadhaar. Αυτό το εγχειρίδιο περιγράφει επίσης τον τρόπο εισαγωγής δεδομένων αναφοράς μετά τη λήψη του από την πύλη διαχειριστή UIDAI.

Παραδόξως, οι λέξεις Aadhaar και Al Qaeda έχουν το ίδιο νόημα και νόημα: βάση δεδομένων. Ο Manu Joseph το υπογράμμισε σε ένα άρθρο που δημοσιεύθηκε στο Live mint [ 19 ]. Θα μπορούσαμε επίσης να προσθέσουμε ότι ο Aadhaar και η Al-Qaeda είναι και οι δύο παράνομοι γιοι της ίδιας μητέρας!

Shelley Kasli

Μετάφραση

Jean-Charles Colin

Πηγή

Great Game India (Ινδία)

Comment les espions de la CIA ont-ils eu accès à la base de données biométrique Aadhaar ?

Στο κάτω μέρος της σελίδας θα βρείτε το επίσημο εγχειρίδιο εκπαίδευσης, το οποίο θα σας καθοδηγήσει βήμα-βήμα στην εγκατάσταση και τη διαμόρφωση του Cross Match για εγγραφή στο Aadhaar. Αυτό το εγχειρίδιο περιγράφει επίσης τον τρόπο εισαγωγής δεδομένων αναφοράς μετά τη λήψη του από την πύλη διαχειριστή UIDAI.

Παραδόξως, οι λέξεις Aadhaar και Al Qaeda έχουν το ίδιο νόημα και νόημα: βάση δεδομένων. Ο Manu Joseph το υπογράμμισε σε ένα άρθρο που δημοσιεύθηκε στο Live mint [ 19 ]. Θα μπορούσαμε επίσης να προσθέσουμε ότι ο Aadhaar και η Al-Qaeda είναι και οι δύο παράνομοι γιοι της ίδιας μητέρας!

Shelley Kasli

Μετάφραση

Jean-Charles Colin

Πηγή

Great Game India (Ινδία)

********************

Comment les espions de la CIA ont-ils eu accès à la base de données biométrique Aadhaar ?

par Shelley Kasli

La Cour suprême indienne vient de reconnaître le droit à la vie privée comme un droit constitutionnel. Cette dernière devra bientôt se prononcer quant à la légalité de la généralisation de l’installation de dispositifs d’identification biométriques. Le même jour, Wikileaks avait mis en ligne des documents relatifs aux outils déployés par la CIA dans ce but. En se servant des données déjà disponibles, les États-Unis ont illégalement récupéré les données biométriques de près d’un milliard d’Indiens. Ce que l’on qualifiait autrefois de pure fiction est maintenant devenu une réalité : nous serons bientôt tous instantanément identifiables par la CIA.

RÉSEAU VOLTAIRE | BANGALORE (INDE) | 30 AOÛT 2017

Aujourd’hui, Wikileaks a publié des documents secrets émanant du projet « ExpressLane » de la CIA [1]. Ces documents décrivent une des cyberattaques menées par l’Agence à l’encontre des services de liaison, comprenant parmi beaucoup d’autres l’Agence de Sécurité nationale (NSA), le ministère de la Sécurité intérieure (DHS), ainsi que le Bureau fédéral d’investigation (FBI).

Le BST (Bureau des services techniques), une filiale de la CIA [2], dispose d’un système de collecte de données biométriques qui est fourni aux services de liaison du monde entier, en contrepartie, ces derniers doivent leur fournir toutes les données biométriques récupérées grâces à ce système. Cependant, aux yeux de la CIA, ce « partage volontaire » ne fonctionne pas ou ne suffit pas, car « ExpressLane » est un outil de récupération de données secret utilisé par la CIA destiné à la fuite de données en provenance de tels systèmes fournis aux services de liaison.

En visite sur les sites de liaison, les agents du BST installent et utilisent ExpressLane sous le prétexte de mettre à jour les logiciels biométriques. Les officiers de liaison qui supervisent cette procédure ne se doutent de rien, le système permettant la fuite de données ayant l’apparence d’un banal écran de présentation Windows.

Les principaux éléments du système BST proviennent de produits fournis par Cross Match, une entreprise états-unienne spécialisée dans la conception de logiciels biométriques destinés aux autorités ainsi qu’au secteur du Renseignement [3]. La société avait fait les gros titres en 2011 quand on disait que l’armée US s’était servie d’un produit de Cross Match pour identifier Oussama Ben Laden lors de l’opération qui avait conduit à ce qui a été présenté comme son assassinat au Pakistan [4].

La société Cross Match homologuée par l’UIDAI

L’entreprise Cross Match était un des principaux fournisseurs de matériel biométrique homologué par l’UIDAI pour le programme Aadhaar 206/5000 [5]. En 2011, le gouvernement indien avait décerné le certificat d’agrément à l’entreprise. Cette dernière le reçût le 7 octobre 2011 pour son appareil « Guardian », destiné à la collecte des empreintes digitales [6], ainsi que pour son appareil « I SCAN », un outil de scan des deux iris [7]. Ces deux dispositifs utilisent la fonction « déclenchement automatique » brevetée par Cross Match, permettant ainsi la prise d’images haute définition avec un minimum d’interaction humaine.

Le certificat d’agrément a été obtenu suite à la validation de tous les tests nécessaires destinés à prouver la compatibilité des produits avec les exigences de qualité de l’UIDAI. L’organisme d’agrément est composé du pôle Standardisation du contrôle et homologation de qualité (SCHQ), de la direction du département des Technologies de l’information du gouvernement indien, ainsi que de l’UIDAI. Les tests du SCHQ étaient élaborés d’après les critères suivants : physique & dimensionnel, qualité d’image, environnemental (durabilité/climatique), sûreté, EMI/EMC, sécurité, fonctionnalité, interopérabilité, facilité d’utilisation et ergonomie.

La plupart des entreprises d’enregistrement agrées par l’UIDAI font usage d’appareils Cross Match partout en Inde. Cross Match était également la première entreprise à se voir octroyer l’agrément provisoire dans le cadre du programme UID en septembre 2010. Une vidéo présentant les appareils « Guardian » et « I SCAN » de Cross Match a été retirée du site officiel de l’UIDAI.

L’entreprise Francisco Partners

En 2012, Francisco Partners a fait l’acquisition de Cross Match Technologies [8]. La société compte plus de 5 000 clients à travers le monde et a fabriqué plus de 250 000 produits utilisés dans plus de 80 pays. Font partie des clients de Cross Match : le ministère de la Défense des États-Unis, le ministère de la Sécurité de la patrie, le Département d’État, ainsi que différents gouvernements fédérés et des autorités locales ; tout comme de nombreux gouvernements étrangers ainsi que les forces de l’ordre. Cross Match apporte également des solutions en biométrie pour des clients en quête de mobilité, pour protéger une infrastructure essentielle, des services financiers, ainsi que dans les secteurs de l’éducation et de la santé.

Dans le portefeuille de sociétés de l’entreprise Francisco Partners figure une entreprise israélienne de vente de cyber armes appelée NSO Group [9]. Le programme malveillant dénommé « Pegasus iOS » développé par la société était lié à des attaques sur les iphones d’un éminent militant des Émirats Arabes Unis d’une part et d’un journaliste mexicain d’autre part [10].

Des chercheurs du « Citizen lab » de l’université de Toronto ainsi que d’autres de l’entreprise de sécurité itinérante Lookout ont soulevé des questions quant à l’éthique de NSO Group, un fournisseur gouvernemental de logiciels espions, fondé par un étudiant issu des meilleures agences de Renseignement israéliennes [11]. Francisco Partners a investi dans la société à hauteur de 120 millions de dollars en 2014. Citizen lab a révélé que le logiciel malveillant Pegasus de chez NSO visait les iphones d’un journaliste mexicain ainsi que d’un militant des Émirats Arabes Unis. Le même jour, le magazine Forbes révéla que Francisco Partners avait allongé sa liste d’investissements, comprenant en plus une entreprise de surveillance, elle aussi financée par Israël, qui vend du matériel controversé destiné au piratage d’éléments du réseau mondial des télécommunications, que l’on appelle SS7 [12]. Une source proche du contrat révéla à Forbes, qu’il en coûta à la société d’investissement privé 130 millions de dollars.

Gouvernements espions, militants et journalistes

Francisco Partners a également mené les opérations d’espionnage de Turquie en vendant son Deep Packet Inspection à des fins de surveillance [13]. Le Deep Packet Inspection rend la surveillance possible dès le départ. Sa fonction première est d’ouvrir des « paquets » de données circulant sur le réseau et de les inspecter afin de vérifier s’ils doivent circuler. Le DPI a déjà fait la « une » des journaux à cause de cas où son utilisation s’est avérée controversée. La Chine par exemple se plaît à exploiter le DPI à des fins de censure et de surveillance de masse. La société Blue Coat Systems basée en Californie à Sunnyvale, pour laquelle Francisco Partners était un investisseur important, a vu sa technologie DPI filtrer Internet en Syrie en 2011, dès le commencement de la guerre civile. Les militants des droits de l’homme observaient inquiets, mais l’entreprise Blue Coat répondit plus tard que c’était la faute des revendeurs et qu’elle n’avait pas donné son accord pour que cette technologie arrive dans le pays. Plus tard, un revendeur s’est même vu infliger une amende record d’un montant de 2,8 millions de dollars par le Bureau de l’Industrie et de la sécurité (BIS) [14]. Francisco Partners détient également des participations chez Barracuda Networks ainsi que Dell Software, qui toutes deux livrent des produits DPI.

Le pionnier d’Aadhaar dans le secteur de la biométrie

L’essence même du programme Aadhaar est de se baser sur des données biométriques et démographiques propres à chaque citoyen. Ces données ne peuvent être récupérées que grâce à la mobilisation d’appareils biométriques ainsi que par des logiciels compatibles : les 2e et 3e étapes de la chaîne de valeur d’Aadhaar [15].

Le partenaire indien de la société Cross Match dans le cadre du programme UID est la compagnie Smart Identity Devices (Smart ID) [16]. La société Smart Identity Devices ou Smart ID fut une entreprise pionnière dans le domaine de la biométrie ainsi que l’entreprise leader lors du développement du programme Aadhaar. Smart ID fournit en technologie biométrique, cartes à puces ainsi qu’en produits et services liés à la technologie de la communication et de l’information, de nombreux secteurs d’activité comme les services financiers, le gouvernement et les services de sécurité informatique. Smart ID est basée à Noida en Inde, elle a débuté les opérations commerciales en 2008 et est dirigée par Sanjeev Mathur. Les appareils conçus par la société sont utilisés par les entreprises d’enregistrement à travers toute l’Inde dans le cadre du programme Aadhaar.

Les produits et services développés par Smart ID vont des dispositifs biométriques aux applications mobiles, en passant par des services tels que la formation à l’utilisation du programme Aadhaar, la gestion de projet, l’hébergement informatique ainsi que la gestion de la correspondance commerciale. À partir de 2014, Smart ID était capable de réaliser des activités d’enregistrement à travers l’Inde comme, au Jharkhand, au Tamil Nadu, en Odisha, en Uttar Pradesh, au Bengale-Occidental ainsi qu’au Madhya Pradesh. L’entreprise Smart ID a déjà permis l’enregistrement de plus de 1,2 millions de citoyens dans le programme Aadhaar par le biais de ses agences. En juillet 2011, l’UIDAI a reconnu Smart ID comme étant une des trois meilleures agences en la matière pour avoir permis l’enregistrement de plus de 25 millions de citoyens sur une très courte période.

Le scanner à empreintes digitales « Patrol ID » de chez Smart ID coûtait environ 2 300 dollars en 2014. Et ces équipements ont été mis en place à travers tout le pays. Il serait intéressant de savoir combien cette société-écran de la CIA a pu toucher de la part du gouvernement indien pour ce faire. Disons que l’UIDAI ait installé 10 000 appareils de la CIA piégés à travers le pays (ce qui est une estimation très prudente), cela représenterait la somme astronomique de 1 473 554 800 roupies.

Comment les agents de la CIA ont-ils accès à la base de données Aadhar en temps-réel ?

Un certain nombre de cyber attaques de la CIA sont conçues pour la surveillance rapprochée. Ce mode opératoire permet de pénétrer un réseau de haute sécurité déconnecté d’internet, comme les bases de données de la police. Dans ce cas de figure, l’officier ou agent de la CIA ou l’officier d’un service de Renseignement connexe, agissant sur ordre, infiltre physiquement le lieu de travail désigné. Il aura au préalable été fourni au hacker une clé USB contenant un logiciel malveillant développé pour la CIA dans ce but, laquelle sera introduite dans l’ordinateur cible. C’est alors que le hacker infecte les données et extrait ces dernières vers le support amovible. Par exemple, Fine Dining, le système d’attaque mis au point par la CIA fournit 24 applications leurres que les espions de la CIA peuvent utiliser [17]. Pour les non-initiés, l’espion semble lancer un programme de visionnage de vidéos (ex : VLC), ou de diapositives (Prezi), ou bien jouer à un jeu vidéo (Breakout 2, 2048) ou encore même lancer un faux scan antivirus (Kaspersky, McAfee, Sophos). Cependant, pendant que l’application leurre est visible à l’écran, le programme s’exécutant en toile de fond est systématiquement attaqué et infecté.

Le système Fine Dining est assorti d’un questionnaire normalisé c’est à dire un menu que les agents de la CIA complètent. Le questionnaire est utilisé par la Direction du Soutien des opérations (DSO) de l’agence pour transformer les demandes des agents en exigences techniques afin de rendre possibles des attaques pirates (généralement « l’exfiltration » de données en provenance de systèmes informatiques) dans le cadre d’opérations spéciales [18]. Le questionnaire permet à la DSO de savoir comment adapter des outils existants à l’opération, et le faire savoir à l’équipe en charge de paramétrer les logiciels espions de la CIA. La DSO fait ainsi office d’intermédiaire entre le personnel opérationnel de la CIA et le personnel technique.

Parmi l’ensemble des cibles potentielles figurent les « actifs », les « actifs de liaison », les « administrateurs système », les « renseignements secrets », les « organismes de Renseignement étranger », les « entités gouvernementales étrangères ». On peut remarquer qu’à aucun moment il n’est fait mention d’extrémistes ou de criminels transnationaux. Il est également demandé à « l’agent » de préciser l’environnement de la cible comme le type d’ordinateur, le système d’exploitation utilisé, la connectivité internet et les logiciels antivirus installés, tout comme une liste du type de fichiers à extraire comme : des documents Office, des fichiers son, vidéo, des images ou bien des types de fichiers spécifiques. Le « menu » demande aussi des informations du type : l’accès régulier à la cible est-il possible ? Pendant combien de temps peut-on ne pas avoir accès à l’ordinateur ? Cette information est utilisée par le logiciel de la CIA dénommé « JQJIMPROVISE » afin de permettre la configuration d’un kit de logiciels espions pour répondre aux besoins spécifiques d’une opération.

Au bas de la page, vous trouverez le manuel de formation officiel, qui en vous guidant pas à pas, vous permettra de réaliser l’installation et la configuration de Cross Match pour l’enregistrement dans Aadhaar. Ce manuel décrit également la marche à suivre pour importer des données de référence après les avoir téléchargées du portail administrateur de l’UIDAI.

Il est surprenant de constater que les mots Aadhaar et Al-Qaïda ont la même signification et veulent dire : base de données ; Manu Joseph l’a souligné dans un article paru dans Live mint [19]. On pourrait également ajouter que Aadhaar et Al-Qaïda sont tous deux les fils illégitimes de la même mère !

Shelley Kasli

Traduction

Jean-Charles Colin

Source

Great Game India (Inde)

http://dia-kosmos.blogspot.gr/

Comment les espions de la CIA ont-ils eu accès à la base de données biométrique Aadhaar ?

![Comment les espions de la CIA ont-ils eu accès à la base de données biométrique Aadhaar ?]() Reviewed by diaggeleas

on

19.6.21

Rating:

Reviewed by diaggeleas

on

19.6.21

Rating:

Δεν υπάρχουν σχόλια:

Παρακαλώ να γράφετε με Ελληνικούς χαρακτήρες και να είστε κόσμιοι στις εκφράσεις σας. Οποιοδήποτε άλλο σχόλιο με γκρικλις και ξένη γλώσσα θα διαγράφετε. Ευχαριστώ!